일일일보(1일 1보고서)

Report Information

Report URL (보고서 URL): https://patchday.io/reports/135

Report Title (보고서 제목): 보고서 확인 api에서 발생하는 비 로그인 유저의 정보 열람

Report Date(보고서 작성 일자): 2022.09.15

Severity (취약점 등급): 3.0(낮음)

Weakness (취약점 유형): TWE-003(IDOR)

Bounty (포상금): N/A

Report Review

국내 버그바운티 사이트인 PatchDay에서 본인의 사이트 버그바운티 프로그램을 진행중이다.

프로그램 자체의 포상금은 높은 편이 아니긴 하지만, 실력을 기르기 위해서는 좋은 것 같다.

본론으로 넘어가서 보고서에서는

"프로그램의 보고서를 확인하는데 사용되는 /api/v1/programs/. 에서 로그인에 대한 검증을 하지않아 비 로그인 유저가 정보를 열람할 수 있습니다."

라고 하면서 위 경로에서 취약점이 발생하여 로그인 하지 않은 사용자가 로그인 했을 때만 열람할 수 있는 정보를 열람 할 수 있게 되는 취약점이다.

흔하게 발생하는 IDOR 취약점으로 특정 정보에 접근하는 사용자를 검증이 미흡할 경우 발생하게 된다.

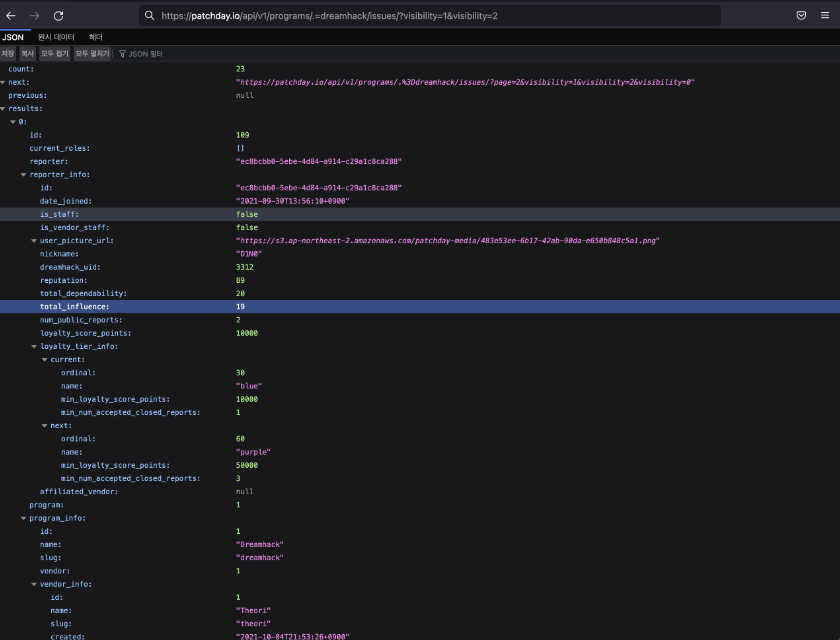

위와 같이 완료된 혹은, 진행중인 프로그램 페이지에 접속하는 패킷을 잡으면

/api/v1/programs/. 경로로 요청을 보내고 받은 값을 조회했을 때 사용자들의 UUID와 닉네임을 얻을 수 있다.

즉, 비 로그인 유저가 로그인 유저의 nickname, UUID를 조회할 수 있어 IDOR 취약점이라고 보고한 것이다.

위와 같은 상황은 노출되는 정보에 따라 취약점일 수도 아닐 수도 있다. 만약 위와 같이 닉네임과 UUID만 노출 될 경우, 그 정보들로 추가적으로 발생할 수 있는 취약점이 없거나 중요한 정보(계좌번호, 핸드폰번호) 등이 아닐 경우에는 취약점이라고 보기 어렵다.

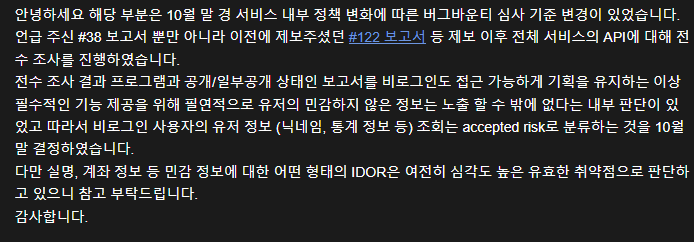

PatchDay에서는 accepted risk로 분류하였고, 필수적인 기능 제공을 위해 필연적으로 민감하지 않은 정보는 노출 할 수 밖에 없다고 판단하였다고 한다.

IDOR 취약점이 발생 하더라도 해당 취약점에 의해 얻을 수 있는 정보의 수준이나 취약점에 따라 평가가 크게 갈릴 수 있다는 점을 참고하자.

'Web Hacking > 일일일보(1일 1보고서)' 카테고리의 다른 글

| [일일일보] Mars 취약점 (subdomain takeover) (0) | 2023.11.17 |

|---|---|

| [일일일보] wordpress 취약점 (reflected XSS) (0) | 2023.11.17 |

| [일일일보] Blind Sql Injection https:/████████ (0) | 2023.07.25 |